Εκατό χάκερ προς… ενοικίαση, ο φόβος και ο τρόμος των φρουρών IT

Τον χειρότερο εφιάλτη των υπεύθυνων ασφαλείας πληροφοριακών συστημάτων σε κυβερνητικές υπηρεσίες και την βιομηχανία περιγράφει το τμήμα Security Response της Symantec. Υπάρχει μια ομάδα χάκερ που αποτελείται από 50 έως 100 άρτια καταρτισμένους, επίμονους, οργανωτικούς, υπομονετικούς και ευέλικτους ανθρώπους που αναλαμβάνουν να διεισδύσουν και να υποκλέψουν πολύτιμα στοιχεία σε εκείνους που μπορούν να τους αποζημιώσουν για να αποκτήσουν στρατηγικό πλεονέκτημα. Είναι οι Hidden Lynx, λέει η Symantec.

Spotlight

-

Δίκη για Ίριδα και Μαλένα: Ξέσπασε σε λυγμούς η αδερφή της Ρούλας Πισπιρίγκου – Τι κατέθεσε

-

Καθηγητής του Χάρβαρντ: «Απεχθάνομαι το ιρανικό καθεστώς, αλλά έχει δίκιο – Ένοχες οι ΗΠΑ»

-

«Αυτό είναι σκουπίδι»: Κάντε πίσω influencers, ήρθαν οι de-influencers

-

Νίσυρος: Σοκαρισμένος ο δήμαρχος με τις καταγγελίες – «Βρισκόμαστε εν μέσω κοινωνικού τυφώνα»

Τον χειρότερο εφιάλτη των υπεύθυνων ασφαλείας πληροφοριακών συστημάτων σε κυβερνητικές υπηρεσίες και την βιομηχανία περιγράφει το τμήμα Security Response της Symantec. Υπάρχει μια ομάδα χάκερ που αποτελείται από 50 έως 100 άρτια καταρτισμένους, επίμονους, οργανωτικούς, υπομονετικούς και ευέλικτους ανθρώπους που αναλαμβάνουν να διεισδύσουν και να υποκλέψουν πολύτιμα στοιχεία σε εκείνους που μπορούν να τους αποζημιώσουν για να αποκτήσουν στρατηγικό πλεονέκτημα. Είναι οι Hidden Lynx, λέει η Symantec.

- Διαβάστε για το Xάκινγκ στο tech.in.gr

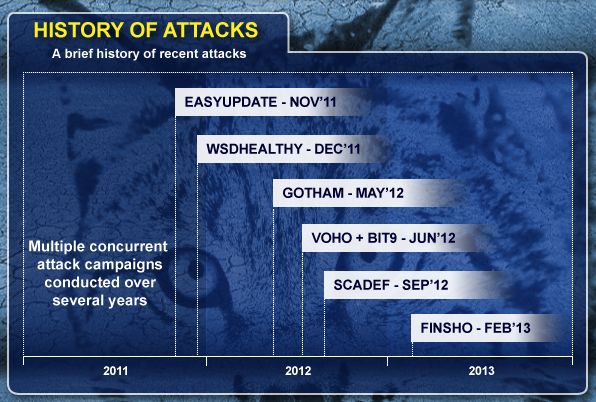

Η δράση τους ξεκινάει τουλάχιστον πριν από τέσσερα χρόνια και μια από τις μεθόδους που διαπιστώνει η Symantec ότι χρησιμοποιούν είναι να στήνουν ενέδρες, μολύνοντας διακομιστές πριν ακόμα παραδοθούν από τους προμηθευτές σε κυβερνητικές υπηρεσίες, την βιομηχανία ή της επιχείρησης που έχουν ως πληρωμένο στόχο. Επιπλέον, χαρακτηρίζονται ως οι πρώτοι που έχουν πρόσβαση στις λεγόμενες ευπάθειες «zero-day».

Η Symantec καταλήγει επίσης στο συμπέρασμα πως, οι Hyper Lynx έχουν σχηματίσει δύο απομακρυσμένες ομάδες και οι στόχοι τους δεν είναι λίγοι. Η εταιρεία αναφέρεται σε χτυπήματα σε «εκατοντάδες οργανισμούς διαφορετικού μεγέθους, σε πολλές διαφορετικές χώρες, ακόμα και την ίδια χρονική περίοδο». Η εταιρεία υποστηρίζει ακόμα πως, η ομάδα έχει έδρα στην Κίνα, περισσότερες από τις μισές επιθέσεις αφορούν στις ΗΠΑ, αν και δεν λείπουν οι στοχευμένες επιθέσεις, σε ποσοστό 9% στην Κίνα.

Στην πρώτη γραμμή του Hidden Lynx, αποκαλύπτει η Symantec, είναι μία ομάδα που χρησιμοποιεί διαθέσιμα εργαλεία μαζί με βασικές αλλά, αποτελεσματικές τεχνικές για να επιτεθούν σε πολλούς διαφορετικούς στόχους. Μπορεί επίσης να δρουν ως συλλέκτες πληροφοριών. Αυτήν την ομάδα την έχουν ονομάσει Moudoor από το όνομα του Trojan που χρησιμοποιούν. Το Moudoor είναι ένα back door Trojan που χρησιμοποιεί η ομάδα ελεύθερα, χωρίς να ανησυχεί ότι θα την ανακαλύψουν οι εταιρείες παροχής ασφαλείας.

Η άλλη ομάδα δρα ως μία ειδική μονάδα λειτουργίας, με στελέχη που χρησιμοποιεί για να εμπλακούν με τους πιο πολύτιμους ή πιο ανθεκτικούς στόχους. Η ομάδα χρησιμοποιεί το Trojan με την ονομασία Naid, και για τον λόγο η Symantec αναφέρεται σε αυτήν ως Ομάδα Naid. Σε αντίθεση με τον Moudoor, το Naid Trojan χρησιμοποιείται με φειδώ, για να αποφευχθεί ο εντοπισμός και η σύλληψη, σαν ένα μυστικό όπλο που χρησιμοποιείται μόνο όταν η αστοχία δεν αποτελεί επιλογή.

Ακόμα, η Symantec δηλώνει πως έχει εντοπίσει τουλάχιστον έξι σημαντικές δραστηριότητες από το Hidden Lynx. Ως πιο αξιοσημείωτη από αυτές αναφέρεται η «VOHO» τον Ιούνιο του 2012. Αυτό που είχε ιδιαίτερο ενδιαφέρον σε αυτή την επίθεση ήταν η χρήση της τεχνικής επίθεσης watering hole και η παραβίαση της ασφάλειας Bit9.

- Ως επιθέσεις watering hole, σύμφωνα με την Wikipedia, περιγράφονται οι επιθέσεις που ακολουθούν την πρακτική να μολύνουν δικτυακούς τόπους που γνωρίζουν και εμπιστεύονται οι χρήστες στον στόχο, με την ελπίδα πως κάποιος από αυτούς θα μολυνθεί και θα επιτρέψει στους επιτιθέμενους την πρόσβαση στα συστήματα του στόχου.

Η επίθεση VOHO είχε ως τελικό στόχο τους εργολάβους/συνεργάτες του Υπουργείου Άμυνας των ΗΠΑ, των οποίων τα συστήματα προστατεύονταν από το λογισμικό Bit9, αλλά όταν οι επιτιθέμενοι του Hidden Lynx υπερπήδησαν αυτό το εμπόδιο και ανακάλυψαν ότι ο καλύτερος τρόπος για την εισχώρηση τους στο σύστημα ήταν η παραβίαση του ίδιου συστήματος προστασίας, το οποίο έπειτα υπονόμευαν για δικούς τους σκοπούς. Μετά την παραβίαση, οι επιτιθέμενοι ανακάλυψαν γρήγορα τον τρόπο να εισχωρήσουν στην υποδομή για την πιστοποίηση των αρχείων ως ασφαλή (file signing), η οποία ήταν η βάση προστασίας του Bit9, έκαναν χρήση του συστήματος για να υπογράψουν ηλεκτρονικά έναν αριθμό αρχείων malware, τα οποία στη συνέχεια χρησιμοποιούσαν για να παραβιάσουν τους πραγματικούς στόχους.

Περισσότερες και πιο αναλυτικές πληροφορίες, μπορείτε να βρείτε στο δημοσιευμένο whitepaper που περιγράφει το γκρουπ και τις επιθέσεις που έχουν πραγματοποιήσει (αρχείο pdf).

In.gr Τεχνολογία

Ακολουθήστε το in.gr στο Google News και μάθετε πρώτοι όλες τις ειδήσεις

Αριθμός Πιστοποίησης Μ.Η.Τ.232442

Αριθμός Πιστοποίησης Μ.Η.Τ.232442