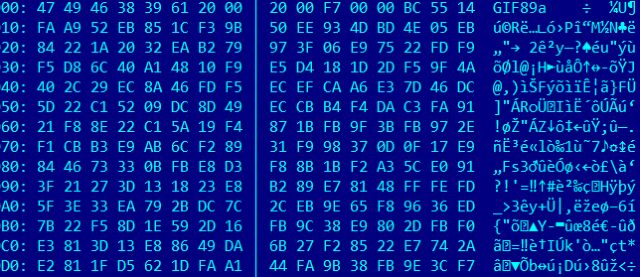

Χάκερ παππούδες χέρι-χέρι με χάκερ παιδιά εξαπολύουν τον MiniDuke

Η ελίτ των προγραμματιστών της δεκαετίας του 1990 συνεργάστηκε με επιδέξιους χάκερ του σήμερα και μαζί κατόρθωσαν να αναπτύξουν τον MiniDuke. Ο μικρός Δούκας εισέβαλλε σε στόχους υψηλού επιπέδου, μεταξύ των οποίων κυβερνητικοί φορείς στην Ευρώπη, λένε οι ειδικοί που εντόπισαν, ανέλυσαν και εξουδετέρωσαν τον ιό που μπαίνει από μια κερκόπορτα στον Adobe Reader.

Η ελίτ των προγραμματιστών της δεκαετίας του 1990 συνεργάστηκε με επιδέξιους χάκερ του σήμερα και μαζί κατόρθωσαν να αναπτύξουν τον MiniDuke. Ο «μικρός Δούκας» εισέβαλλε σε στόχους υψηλού επιπέδου και συνέλεξε γεωπολιτικές πληροφορίες από κυβερνητικοί φορείς στην Ευρώπη, λένε οι ειδικοί που εντόπισαν, ανέλυσαν και εξουδετέρωσαν τον ιό που μπήκε την περασμένη εβδομάδα από μια κερκόπορτα στον Adobe Reader.

Δημόσιοι φορείς στην Ουκρανία, το Βέλγιο, την Πορτογαλία, τη Ρουμανία, την Τσεχία και την Ιρλανδία, ένα ερευνητικό ίδρυμα, δυο think tank και ένας πάροχος λύσεων υγείας στις Η.Π.Α., καθώς και ένα διακεκριμένο ερευνητικό ίδρυμα στην Ουγγαρία ήταν τα πλέον διακεκριμένα θύματα του MiniDuke, σύμφωνα με τους ειδικούς της Kaspersky και της CrySys Lab που ερεύνησαν τα πλήγματα.

You can teach an old dog new tricks

«Πρόκειται για μια ιδιαίτερα ασυνήθιστη κυβερνοεπίθεση», σύμφωνα με τον Ευγένιο Κασπέρσκι, ιδρυτής και διευθύνων σύμβουλος της Kaspersky Lab. «Ο συγκεκριμένος τρόπος ανάπτυξης κακόβολου κώδικα είχε εμφανιστεί στα τέλη της δεκαετίας του ’90 και στις αρχές της δεκαετίας του 2000. Αναρωτιέμαι αν οι «προγραμματιστές» αυτού του είδους, οι οποίοι βρίσκονται σε «χειμερία νάρκη» πάνω από μια δεκαετία, «ξύπνησαν» ξαφνικά και ένωσαν τις δυνάμεις τους με επιτιθέμενους που χρησιμοποιούν εξελιγμένες δυνατότητες και είναι ενεργοί στον κυβερνοχώρο αυτή τη στιγμή. Αυτοί οι προγραμματιστές «παλαιάς κοπής» ανήκουν στην ελίτ και ήταν εξαιρετικά αποτελεσματικοί στην ανάπτυξη ιδιαίτερα περίπλοκων ιών, κατά το παρελθόν. Σήμερα, συνδυάζουν αυτές τους τις ικανότητες με νέα exploits, τα οποία μπορούν να αποφύγουν λύσεις sandbox, ώστε να επιτεθούν σε κυβερνητικούς φορείς ή ερευνητικά ιδρύματα σε διάφορες χώρες», συνέχισε.

«Το ιδιαίτερα προσαρμοσμένο backdoor του MiniDuke αναπτύχθηκε σε πρόγραμμα Assembler και είναι ιδιαίτερα μικρού μεγέθους – μόλις 20kb. Ο συνδυασμός έμπειρων, «παλαιάς κοπής», προγραμματιστών με τη χρήση exploits που ανακαλύφθηκαν πρόσφατα και έξυπνων τεχνικών social engineering για την προσβολή στόχων υψηλού επιπέδου, είναι εξαιρετικά επικίνδυνος», συμπλήρωσε.

Τα βασικά ευρήματα της έρευνας της Kaspersky Lab

- Οι επιτιθέμενοι πίσω από το MiniDuke είναι ακόμα ενεργοί, έχοντας αναπτύξει κακόβουλο λογισμικό έως και τις 20 Φεβρουαρίου 2013. Για να προσβάλουν τους στόχους τους, οι επιτιθέμενοι χρησιμοποίησαν αποτελεσματικά εργαλεία social engineering, συμπεριλαμβανομένης της αποστολής κακόβουλων αρχείων PDF. Τα αρχεία ήταν ιδιαίτερα σχετικά για τους οργανισμούς, με πολύ καλοφτιαγμένο περιεχόμενο, το οποίο αφορούσε θέματα όπως πληροφορίες από το σεμινάριο της Συνάντησης Ασίας – Ευρώπης (ASEM) για τα ανθρώπινα δικαιώματα, η εξωτερική πολιτική της Ουκρανίας και τα σχέδια ένταξης μελών στο NATO. Τα κακόβουλα αρχεία PDF περιλάμβαναν exploits για τις εκδόσεις 9, 10 και 11 του Adobe Reader, παρακάμπτοντας το sandbox τους. Για την ανάπτυξη των exploits χρησιμοποιήθηκε ένα toolkit, το οποίο φαίνεται ότι ήταν το ίδιο που χρησιμοποιήθηκε στην επίθεση που αποκάλυψε πρόσφατα η εταιρεία FireEye. Ωστόσο, τα exploits που χρησιμοποιήθηκαν από το MiniDuke είχαν διαφορετικούς σκοπούς και το δικό τους ειδικά προσαρμοσμένο malware.

- Μόλις ένα σύστημα προσβληθεί, ένα πολύ μικρό downloader (μεγέθους μόλις 20kb) περνά στο δίσκο του θύματος. Το downloader είναι μοναδικό για κάθε σύστημα και περιλαμβάνει ένα τροποποιημένο backdoor που αναπτύχθηκε σε Assembler. Όταν γίνεται η φόρτωση του στην έναρξη του συστήματος, το downloader χρησιμοποιεί ένα σύνολο μαθηματικών υπολογισμών για να καθορίσει το μοναδικό αποτύπωμα του κάθε υπολογιστή. Έπειτα χρησιμοποιεί αυτά τα δεδομένα για να προχωρήσει σε κρυπτογράφηση των επικοινωνιών. Επίσης, το downloader είναι προγραμματισμένο για να αποφεύγει την ανάλυση που εκτελείται από εργαλεία ενσωματωμένα σε συγκεκριμένα περιβάλλοντα (π.χ. VMware). Αν εντοπίσει κάποια ένδειξη ανάλυσης, θα παραμείνει αδρανές σε αυτό το περιβάλλον, αντί να μετακινηθεί αλλού και να αποκαλύψει περισσότερα στοιχεία της λειτουργικότητας του και ουσιαστικά να αυτό-αποκρυπτογραφηθεί. Αυτό αποτελεί ένδειξη ότι οι προγραμματιστές γνωρίζουν επακριβώς τις δράσεις που υλοποιούν οι επαγγελματίες της ασφάλειας πληροφοριών για την ανάλυση και τον εντοπισμό κακόβουλων προγραμμάτων.

- Αν το σύστημα του θύματος πληροί τις προκαθορισμένες απαιτήσεις, το κακόβουλο πρόγραμμα θα χρησιμοποιήσει το Twitter (εν αγνοία του χρήστη) και θα αρχίσει να αναζητά συγκεκριμένα tweets από έτοιμους λογαριασμούς. Οι λογαριασμοί αυτοί φτιάχτηκαν από τους διαχειριστές των Command and Control servers του MiniDuke, ενώ τα tweets διατηρούν συγκεκριμένα tags, τα οποία επιγράφουν διευθύνσεις για τα backdoors. Οι διευθύνσεις αυτές δίνουν πρόσβαση στους Command and Control servers, οι οποίοι έπειτα προωθούν πιθανές εντολές και κρυπτογραφημένες πληροφορίες για επιπλέον backdoors μέσω αρχείων GIF.

- Βάσει της ανάλυσης, φαίνεται ότι οι δημιουργοί του MiniDuke διαθέτουν ένα δυναμικό σύστημα backup, το οποίο μπορεί επίσης να περνά απαρατήρητο. Αν το Twitter δεν δουλέψει ή οι λογαριασμοί είναι εκτός λειτουργίας, το πρόγραμμα μπορεί να χρησιμοποιήσει τη μηχανή αναζήτησης του Google για να βρει κρυπτογραφημένες σειρές για τον επόμενο Command and Control server. Το μοντέλο αυτό είναι ευέλικτο και επιτρέπει στους διαχειριστές να αλλάζουν συνεχώς τον τρόπο με τον οποίο τα backdoors τους ανακτούν επιπλέον εντολές ή κακόβουλο κώδικα, ανάλογα με τις ανάγκες τους.

- Μόλις το προσβεβλημένο σύστημα εντοπίσει τον Command and Control server, λαμβάνει κρυπτογραφημένα backdoors, τα οποία είναι κρυμμένα μέσα σε αρχεία GIF και μεταμφιεσμένα ως εικόνες που εμφανίζονται στο μηχάνημα του θύματος. Μόλις αυτά «κατέβουν» στον υπολογιστή, μπορούν να «κατεβάσουν» ένα μεγαλύτερο backdoor, το οποίο εκτελεί διάφορες βασικές ενέργειες, όπως η αντιγραφή, η μετακίνηση και η αφαίρεση αρχείων, η ανάπτυξη καταλόγων (directories), ο τερματισμός διαδικασιών και – βεβαίως – η λήψη και η εκτέλεση νέου κακόβουλου προγράμματος.

- Το backdoor συνδέεται σε δυο servers – έναν στον Παναμά κι έναν στην Τουρκία – ώστε να λαμβάνει οδηγίες από τους επιτιθέμενους.

Για την πλήρη έκδοση της έρευνας της Kaspersky Lab, καθώς και για συμβουλές προστασίας από το MiniDuke, μπορείτε να επισκεφθείτε τον ιστότοπο Securelist.

Για την έκθεση της CrySys Lab, μπορείτε να επισκεφθείτε αυτή τη σελίδα.

Το σύστημα της Kaspersky Lab εντοπίζει και εξουδετερώνει το MiniDuke, το οποίο είναι καταχωρημένο ως HEUR:Backdoor.Win32.MiniDuke.gen και Backdoor.Win32.Miniduke.

Επίσης, η Kaspersky Lab εντοπίζει και τα exploits που χρησιμοποιούνται σε αρχεία PDF, τα οποία είναι καταχωρημένα ως Exploit.JS.Pdfka.giy.

In.gr Τεχνολογία

Ακολουθήστε το in.gr στο Google News και μάθετε πρώτοι όλες τις ειδήσεις

Αριθμός Πιστοποίησης Μ.Η.Τ.232442

Αριθμός Πιστοποίησης Μ.Η.Τ.232442